En horas de la mañana de este miércoles usuarios cubanos reportaron una suplantación de identidad de la web de ENZONA, la plataforma para la realización de operaciones financieras y negocios digitales de la empresa cubana Xetid.

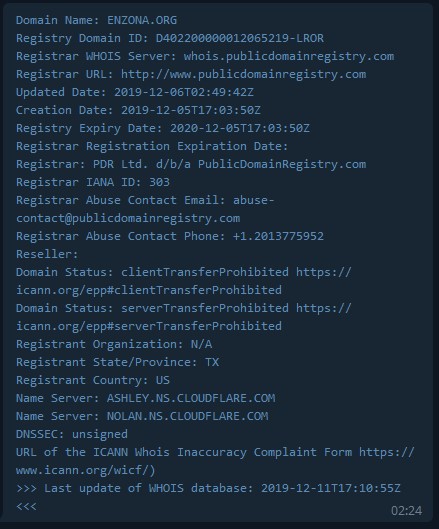

La página de ENZONA se identifica por estar en un dominio .net, el mismo que utiliza la web del portal de inicio de Etecsa. El clon creado, visualmente es idéntico a la web del servicio de Xetid, sin embargo, está alojado en un dominio .org y fue creado el pasado 5 de diciembre.

Fecha de creación de la web falsa.

El método empleado, conocido como phishing o suplantación de identidad, consiste en engañar al usuario buscando que este comparta contraseñas, números de tarjeta u otra información confidencial. Haciéndose pasar por una institución de confianza (en este caso enzona.org), el agresor puede llegar a los usuarios mediante un mensaje de correo electrónico, una llamada telefónica, o una web con modificaciones en el nombre de la página o el dominio.

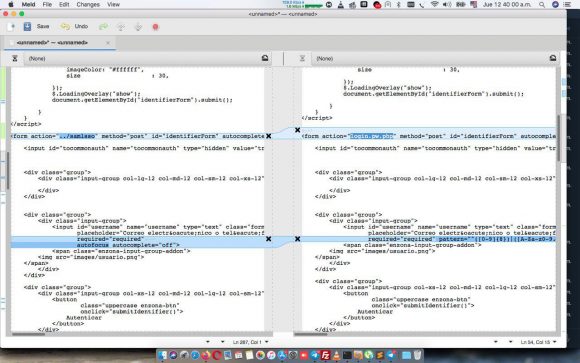

Además, en el resultado que revela el código fuente de la web identificada como www.enzona.org, se pueden apreciar algunos cambios en el login, la forma en que acceden los usuarios registrados en EnZona.

A la izquierda, el código fuente que muestra el navegador de la web real al hacer login. A la derecha la web falsa.

En dicha web, la información ofrecida es enviada a un archivo php que se encarga de capturar la contraseña de los usuarios. Tras presionar para acceder a tu cuenta, la propia página te reenvía a la web oficial, donde le aparecerá un cartel con la alerta de contraseña incorrecta y deberá volver a ingresar sus datos en las casillas. La web falsa se habrá quedado con los datos de los clientes de EnZona y el usuario pensará que el error es suyo o de la conexión.

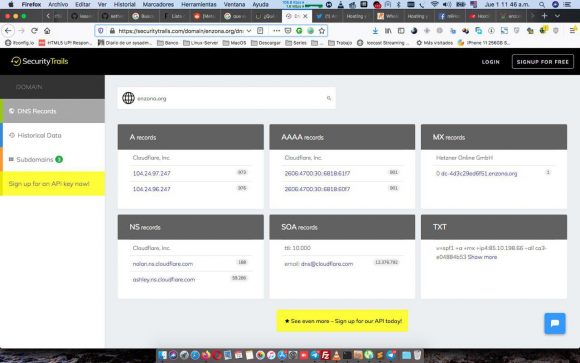

Historial del registro DNS.

Según miembros de la comunidad SysAdmin de Cuba, consultada por Canal USB para esta investigación, en el sitio estaba oculto el servidor de origen, mediante el servicio de protección de Cloudflare (protege la ubicación de la web real). Más adelante, una búsqueda del historia del registro de DNS de dicho dominio para detectar el servidor de origen, nos llevó a https://securitytrails.com/domain/enzona.org/dns, donde se pudo detectar que el IP del servidor real se habia declarado para enviar correos bajo la dirección de enzona.org, cumpliendo todos los estándares internacionales de verificación de correos electrónicos (SPF).

SPF (Convenio de Remitentes, del inglés Sender Policy Framework) es una protección contra la falsificación de direcciones en el envío de correo electrónico. Identifica, a través de los registros de nombres de dominio (DNS), a los servidores de correo SMTP autorizados para el transporte de los mensajes. Este convenio busca ayudar para disminuir abusos como el spam y otros males del correo electrónico.

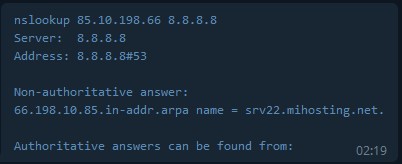

Comprobación inversa del IP.

La comunidad cubana detecta que el servidor donde está el clon con registro DNS para el MX (servidor de correo), puso dc-4d3c29ed6f51.enzona.org, que responde a la IP 85.10.198.66. El mismo IP responde como srv22.mihosting.net, un servidor de una plataforma de hosting registrada en España.

https://www.mihosting.com/legal/politica-de-privacidad/

- Hostinglandia S.L

- CIF: B88110887

- Domicilio Social: C/José Sanchez Pescador num 7 , Madrid

- email: info@mihosting.com

- La titular de dicha compañía es Noemi Catala Fernandez

https://website.informer.com/Noemi+Catala+Fernandez+miHosting.net.html

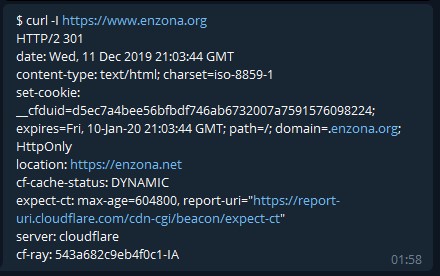

En horas de la tarde, el infractor de la web aplicó otro método conocido en la informática como redirección permanente (301). Esto quiere decir que el servidor redirecciona automáticamente a todos los usuarios que acceden a enzona.org, a la plataforma oficial enzona.net, producto de que el clon, ya había sido reportado por varios usuarios. Mas, dicha redirección puede ser eliminada cuando el infractor lo desee.

Captura de la redirección.

Al tener varios datos, la comunidad SysAdmin procedió a denunciar la web en varios sitios de Internet habilitado para denunciar los mecanismos de phishing, entre ellos Google y el propio Cloudflare, a través de las siguientes URL: https://safebrowsing.google.com/safebrowsing/report_phish/?hl=es y https://www.cloudflare.com/abuse/form

Entrada la noche, ante varios reportes de usuarios, la compañía Cloudflare aplicó una alerta a los usuarios que visitan web clon, sobre posible phishing.

La Universidad de las Ciencias Informáticas (UCI), por su parte, compartió una serie de consejos para evitar el robo de datos.

¡ATENCIÓN USUARIOS DE ENZONA!

Hemos conocido sobre la existencia de una suplantación de la plataforma web de ENZONA para el robo de los datos personales de sus usuarios, cambiando el dominio a .org

¿Qué hacer para no ser víctimas de esta estafa?

? Escribir la dirección correcta de ENZONA: www.enzona.net (siempre termina en .net)

? No confiar en publicaciones de redes sociales que ofrezcan enlaces a la plataforma utilizando acortadores que enmascaren la dirección real.

? No utilices la aplicación para Android desde sitios de terceros. Siempre descarga o actualiza desde Apklis o la web oficial de ENZONA.

? Comparte esta información con tus amigos para que estén alertas.

? Este tipo de estafas se denomina «phishing», investiga sobre el tema para estar mejor preparado.

? Ante cualquier incidente, contacta con el Servicio de Atención a Clientes de ENZONA.

Por: L Eduardo Domínguez